Der Faktor Mensch in der IT-Sicherheit: Unachtsamkeit als größtes Cyber-Risiko

Während IT-Systeme auf technischer Ebene immer besser gegen Eindringlinge geschützt werden können, bleibt der Mensch in der Cybersecurity das größte Sicherheitsrisiko. Warum das so ist, lesen Sie hier.

Der menschliche Faktor ist eine der größten Herausforderungen in der Cybersecurity. Denn technische Sicherheitslösungen können nur so gut sein wie die Personen, die sie bedienen. Unachtsamkeit und fehlendes Risikobewusstsein sind nach wie vor die häufigsten Gründe für IT-Sicherheitspannen.

Awareness-Schulungen in Unternehmen und Organisationen, gesteigertes Sicherheitsbewusstsein und ein Fokus auf den Schutz vor Social Engineering können wesentlich dazu beitragen, die Gefahr von Cyberangriffen zu minimieren. Auch restriktive IT-Security-Konzepte wie das Zero-Trust-Modell sind geeignet, das Risiko von Attacken deutlich zu verringern.

Das Zero-Trust-Modell ist ein IT-Sicherheitskonzept, das für jeden Zugriff auf ein Gerät oder einen Dienst eine Authentifizierung (häufig mittels Passwort und Multi-Faktor-Authentifizierung) erforderlich macht. Mitarbeiterinnen und Mitarbeiter eines Unternehmens können dabei ausschließlich auf Dateien und Ordner zugreifen, für deren Bearbeitung eine Berechtigung für die jeweilige Person vorliegt. Die strenge Cybersecurity-Methode bietet einen effektiven Schutz für Unternehmensdaten und reduziert den Schaden, der durch Ransomware-Attacken entstehen kann. Weitere Infos finden Sie hier:

Mit welchen Methoden Cyberkriminelle versuchen, in ein Netzwerk oder System einzudringen, und wie sie dabei die Unachtsamkeit ihrer Opfer ausnutzen, lesen Sie im nächsten Abschnitt.

Auf Menschen spezialisierte Angriffsvektoren: Social Engineering und Phishing

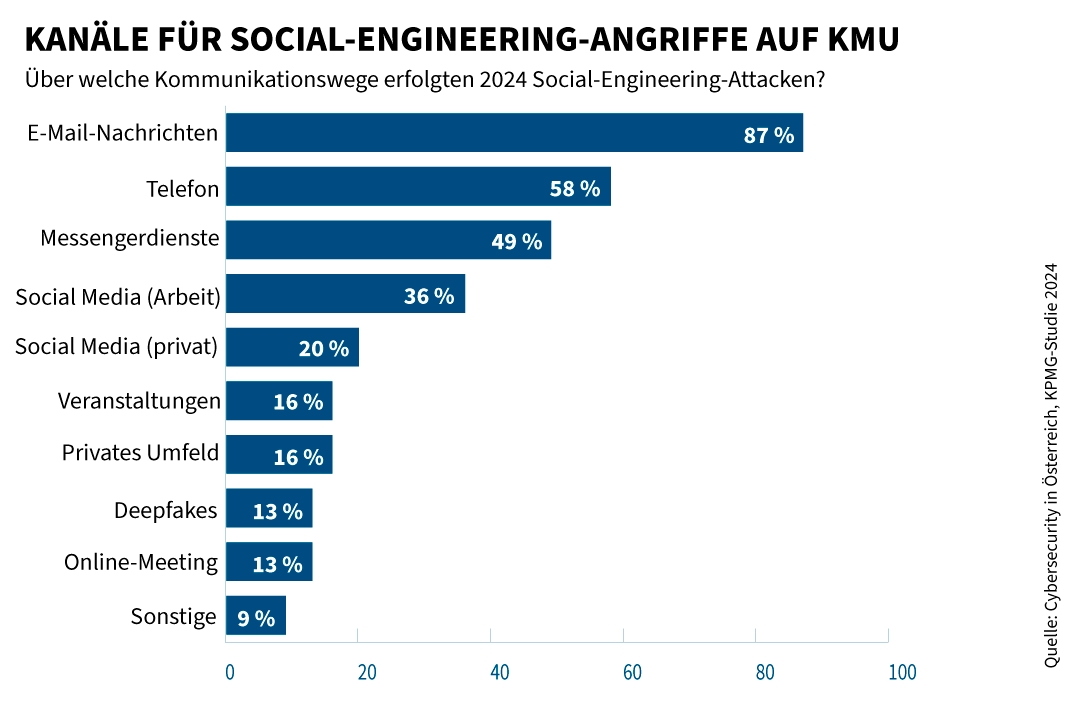

Eine der größten Bedrohungen für IT-Systeme geht von Social Engineering aus. Dabei werden Menschen gezielt via E-Mail, SMS, Telefonanruf oder Messenger-App manipuliert, sodass sie vertrauliche Informationen preisgeben oder schädliche Handlungen vornehmen, indem sie etwa einen verseuchten E-Mail-Anhang öffnen. Die Manipulation erfolgt durch psychologische Tricks wie Dringlichkeit oder Autorität, um Userinnen und User dazu zu bewegen, auf betrügerische Links zu klicken oder Passwörter zu verraten.

Die am weitesten verbreitete Methode des Social Engineerings ist das Phishing (sinngemäß „Angeln nach Passwörtern“). Dabei werden oft täuschend echt aussehende E-Mails an Zielpersonen verschickt, um diese dazu zu verleiten, auf einen Link zu klicken. Auf der damit aufgerufenen – gefälschten – Webseite sollen die Betroffenen dann ihre Anmeldedaten eingeben.

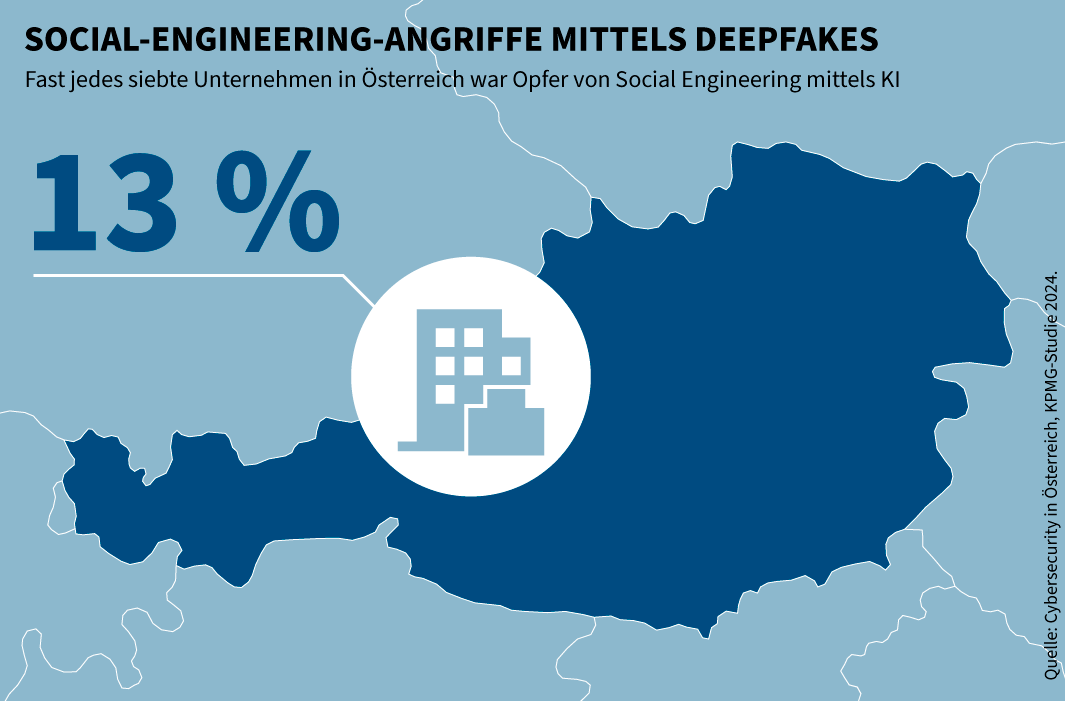

Ein steigender Trend, auch im Bereich des Social Engineerings, ist der Einsatz von künstlicher Intelligenz. Der Betrugsversuch erfolgt dabei mithilfe von Deepfakes (täuschend echte Videos oder Audios, Voice Cloning).

Weitere Beiträge zum Thema finden Sie auch im Technologie-Schwerpunkt Phishing & Cybercrime.

Gründe für menschliches Fehlverhalten in der IT-Sicherheit

Mangelndes Risikobewusstsein. Viele Menschen unterschätzen die Risiken, die von unsicheren Passwörtern, nicht aktualisierter Software oder dem Herunterladen unbekannter Anhänge ausgehen. Ein fehlendes Bewusstsein für Cybergefahren führt dazu, dass grundlegende Schutzmaßnahmen ignoriert werden und Einfallstore für Cyberangriffe entstehen.

Unachtsamkeit. Menschliche Fehler wie das Versenden von E-Mails an falsche Empfänger, das Öffnen infizierter Anhänge oder das Konfigurieren von Systemen mit falschen Sicherheitseinstellungen sind häufige Ursachen für Sicherheitsvorfälle. Selbst erfahrene Userinnen und User sind vor Flüchtigkeitsfehlern nicht gefeit.

Mangelnde Awareness in Unternehmen. Ein großes Risiko für die Cybersicherheit eines Unternehmens besteht, wenn zum Beispiel interne IT-Richtlinien aus mangelndem Bewusstsein für die möglichen Konsequenzen umgangen werden. In selteneren Fällen können auch unzufriedene Mitarbeiterinnen und Mitarbeiter in voller Absicht sensible Daten an Dritte weitergeben.

Verhaltensregeln für den sicheren digitalen Alltag

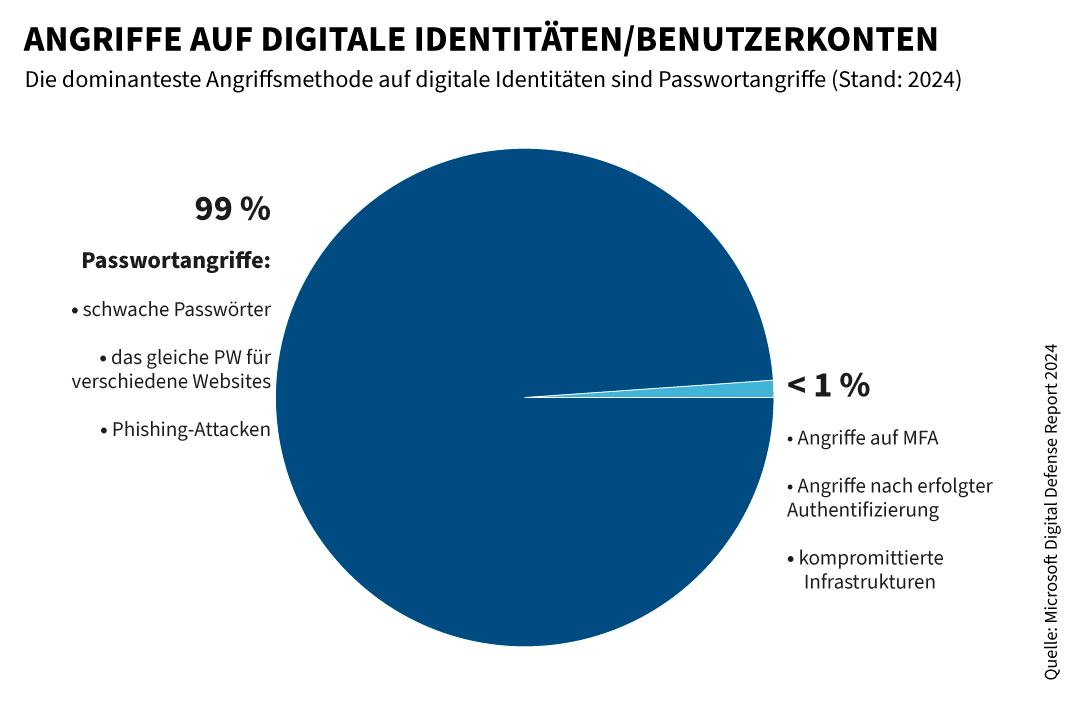

Passwort-Sicherheit. Ein schwaches Passwort ist nur eines von vielen Sicherheitsrisiken. Oftmals werden Zugangsdaten an Dritte weitergegeben oder schriftlich festgehalten, um sie nicht zu vergessen. Das birgt die Gefahr, dass sie in falsche Hände gelangen. Ebenso riskant ist es, dieselben Anmeldedaten für mehrere Dienste zu nutzen. Im Extremfall könnten bei einer Sicherheitsverletzung – also einem unautorisierten Zugriff, einer Manipulation oder dem Ausspähen eines Systems – sämtliche Benutzerkonten betroffen sein.

Ausführliche Informationen und Tipps zum Erstellen von starken Passwörtern finden Sie hier:

Unzureichend abgesicherte Online-Konten sind mittlerweile zum „beliebtesten“ Einstiegspunkt für Cyberkriminelle geworden, wie aus dem X-Force Threat Intelligence Index 2024 von IBM hervorgeht. Die Ursache dafür sind der Anstieg von Infostealer-Software und der vermehrte Missbrauch gültiger Anmeldedaten.

Aktuelle Cyberbedrohungen konzentrieren sich zunehmend auf digitale Identitäten, was die Risiken für Unternehmen erhöht – besonders bei Geräten, die sie nicht direkt überwachen. Zugangsdaten können gestohlen werden, wenn Anmeldedaten im Browser gespeichert sind, häufig wiederverwendet werden, den allgemeinen Richtlinien zur Erstellung von Passwörtern nicht entsprechen oder der Zugriff auf Unternehmenskonten über private Geräte erfolgt.

E-Mail-Sicherheit. Ein sicherer Umgang mit E-Mails kann wesentlich dazu beitragen, die Gefahr unangenehmer Überraschungen etwa durch Erpresser-Trojaner (Ransomware) zu minimieren und den Diebstahl schützenswerter Daten zu vermeiden. Folgende drei Fragen sollten Sie, ähnlich einem „3-S-Blick“ im Straßenverkehr, vor dem Öffnen einer E-Mail berücksichtigen:

1. Ist der Absender bekannt und mit der Absender-Adresse identisch?

Häufig werden Absender bekannter Online-Dienstleister in leicht abgewandelter Form verwendet, um unachtsame Userinnen und User zu täuschen.

2. Sind Betreff und Text sinnvoll und plausibel?

Ein unklar formulierter E-Mail-Betreff ist ein klassisches Signal für Spam und E-Mail-Betrug. Beispiele für vage Formulierungen in der Betreffzeile sind etwa „Dringende Nachricht“, „Mahnung“ oder „Rechnung“. Erhalten Sie zum Beispiel eine E-Mail mit dem Betreff „Rechnung“ von einem Onlineshop, bei dem Sie gar nichts bestellt haben, liegt mit hoher Wahrscheinlichkeit ein Betrugsversuch vor.

3. Ist ein Anhang oder ein Weiterleitungslink in diesem Kontext zu erwarten?

Bei Nachrichten mit Anhängen ist besondere Vorsicht geboten. Enthält die E-Mail etwa eine Rechnung, obwohl nichts bestellt wurde, handelt es sich sehr wahrscheinlich um eine betrügerische E-Mail. Um hier auf Nummer sicher zu gehen, können Sie beispielsweise über das Kundenkonto des Online-Händlers oder auch per Telefonanruf feststellen, ob es sich um eine legitime Zahlungsaufforderung handelt.

Der unachtsame Umgang mit Phishing-E-Mails in Unternehmen ist das Haupteinfallstor für Cyberangriffe: Schon durch einmaliges Anklicken von Dateianhängen kann ein Computervirus auf das Gerät der betroffenen Person gelangen und in weiterer Folge in das Unternehmensnetzwerk eingeschleust werden.

Im privaten Bereich ist die Angriffsfläche noch weitaus größer, da hier häufig unterschiedliche offene Kommunikationswege wie SMS, WhatsApp und E-Mail genutzt werden, ohne dass ausreichende Sicherheitsbarrieren vorhanden sind. Private Userinnen und User müssen ihre IT-Systeme eigenverantwortlich vor unbefugten Zugriffen und Cyberangriffen schützen – ein Mindestmaß an Sicherheit bieten automatische Updates, Antivirus-Programme, die Verwendung von starken Passwörtern und, wie oben beschrieben, größte Vorsicht bei Benachrichtigungen, die zu einer bestimmten Handlung auffordern.

Lesen Sie für weitere Informationen zum Thema Sicherheit im Umgang mit E-Mails folgende Beiträge:

Für den Inhalt verantwortlich: A-SIT Zentrum für sichere Informationstechnologie – Austria